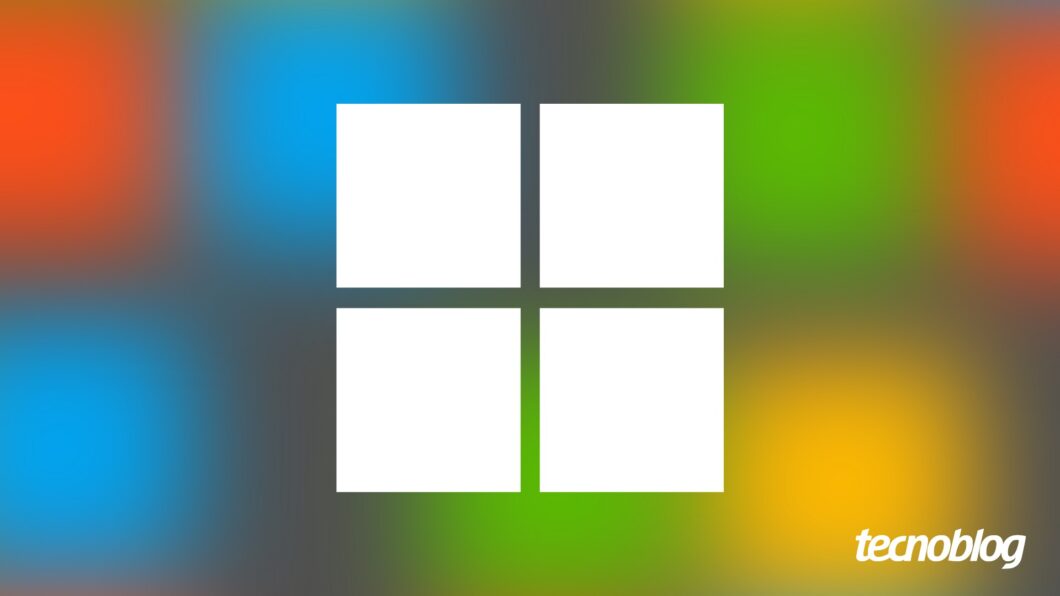

A tentativa da Microsoft de informar alguns clientes sobre um vazamento de dados não saiu como o esperado. O motivo é que o email enviado parece um golpe de phishing, ataque em que um cibercriminoso tenta enganar o alvo se passando por uma empresa. E ao olhar o email, você pode ter a impressão de que é um golpista se passando pela Microsoft.

Kevin Beaumont, ex-funcionário da Big Tech e agora consultor em cibersegurança, divulgou o email enviado pela empresa para as contas possivelmente afetadas. O problema já começa que apenas as contas proprietárias dos planos foram avisadas. Porém, em alguns casos, o filtro anti spam da Microsoft jogou o email enviado pela própria empresa para a pasta de spam.

Para piorar, repare no link no final da imagem. Ele não possui nenhuma referência ao domínio oficial da Microsoft (além do link encurtado). No comunicado, a big tech também informa que será necessário passar o código da conta administradora do serviço (provavelmente este email foi para alguma empresa).

De fato, se eu não soubesse da veracidade do comunicado, eu diria que isso é uma tentativa bem fraca de phishing. Aquela instrução sobre como ver o ID da conta lembra o método usado por golpistas para pegar o código de verificação do WhatsApp da vítima.

Microsoft falhou nos meios de comunicar os clientes

Nos comentários da publicação de Beaumont no LinkedIn e em posts no X/Twitter, usuários destacaram como a Microsoft errou na forma de contatar os clientes. Um exemplo do que a empresa deveria ter feito é o uso de outros canais para se comunicar, como publicar uma nota no seu portal.

Outro usuário, profissional do setor de cibersegurança, comentou que seus clientes também receberam o email. “Todos eles estavam preocupados de que era phishing”, disse o profissional. E no fórum da Microsoft tem até um usuário que recebeu o email perguntando da autenticidade.

O caso envolve um ataque do grupo Midnight Blizzard, que em janeiro acessou emails corporativos da Microsoft. Em março, o mesmo grupo roubou dados ligados aos clientes da empresa. É especulado que contas comerciais eram o alvo, não contas pessoais. Por isso, outra hipótese de contato seria a big tech comunicar diretamente o setor responsável pela aquisição dos serviços.

No X/Twitter, um usuário publicou um print do URLScan.io, site para verificar a autenticidade de URLs, mostrando que mais de 100 avaliações do link divulgado no email foram feitas. Isso quer dizer que clientes afetados foram verificar se a URL realmente era da Microsoft.

Com informações: TechCrunch

Source link